El rol de hacker ético

Los expertos en ciberseguridad garantizan la protección de sistemas y redes. El rol de hacker ético, en concreto, es uno de los perfiles más demandados en la actualidad.

Neurociencia e IA: el reto europeo de innovar sin perder el alma

¿Cuál debe ser el equilibrio entre la inteligencia artificial y los derechos humanos? El científico Manuel Alcañiz y el eurodiputado José Cepeda fueron los protagonistas del Foro UNIR en el que se abordaron asuntos como la privacidad mental, los neuroderechos, la tecnología empática, la regulación y la ética.

¿Qué son los procesos ETL y para qué sirven?

El proceso ETL es la unificación de datos que una empresa recibe desde diversas fuentes a través de un sistema que facilita su extracción, transformación y carga para su almacenamiento en una localización concreta.

¿Qué tipos de riesgos laborales hay?

Sea cual sea la actividad que se desempeñe, todo trabajador está expuesto a algún tipo de riesgo laboral. Conocer la tipología de estos peligros es indispensable para poder prevenirlos adecuadamente.

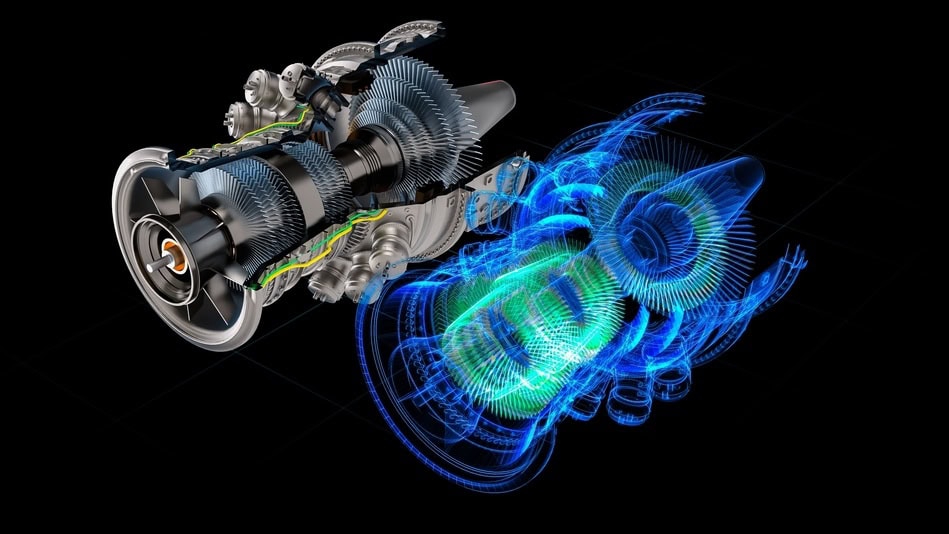

La revolución de los gemelos digitales: Transforma la industria con IoT e IA

En la era de la Industria 4.0, las empresas deben optimizar sus procesos para ser más eficientes, reducir costes y responder con agilidad a las demandas del mercado. Este avance tecnológico facilita la consecución de estos objetivos para compañías como Repsol, Airbus, NVIDIA o la NASA.

La revolución industrial del siglo XXI: datos, gemelos digitales e inteligencia artificial

El Foro UNIR reunió a expertos de Siemens, RMS, Airsoft Company y de la universidad para abordar los retos, oportunidades y perfiles profesionales del nuevo ecosistema manufacturero. “La industria 4.0 no es solo tecnología, es también cultura del cambio”, certificaron los ponentes invitados.

La Inteligencia Artificial en el trabajo: retos y oportunidades

Los avances tecnológicos de los últimos años están provocando el surgimiento de nuevas profesiones, la desaparición progresiva de otras, además de grandes desafíos en el ámbito de la seguridad y la privacidad.

IA para revolucionar la animación 3D: “Antes necesitabas días de trabajo, ahora apenas dos minutos”

En la última edición del Foro UNIR, especialistas en videojuegos demostraron cómo integrar la inteligencia artificial en el flujo de trabajo de animación con Unreal Engine 5, con el objetivo de "facilitar las tareas y enfocarse en la parte creativa del proceso".

El método Lean Startup y cómo aplicarlo a tu proyecto innovador

Lean Startup es una metodología ágil que permite reducir los tiempos de desarrollo y minimizar los riesgos de lanzamiento, validando cada fase del producto con usuarios reales y apostando por la mejora continua basada en datos.